Com protegir les vostres dades en línia mentre utilitzeu les xarxes Wi-Fi públiques i de convidats (09.15.25)

És difícil passar sense Internet aquests dies, quan la demanda d’estar sempre connectat augmenta contínuament. S'ha convertit en una necessitat per a nosaltres sempre revisar els nostres correus electrònics, publicar actualitzacions a les xarxes socials, connectar-nos amb altres persones i posar-nos al dia amb la feina. Afortunadament, podeu trobar Wi-Fi gratuït gairebé a qualsevol lloc: escoles, cafeteries, biblioteques, parcs, estacions de tren, aeroports, etc. Les xarxes Wi-Fi públiques ens han facilitat la connexió a Internet fora de casa nostra. A més, qui no vol la Wi-Fi gratuïta? Les dades mòbils poden ser costoses. Un gigabyte de dades mòbils us pot costar 30 dòlars (AT & T), mentre que el cost mitjà de les dades és de 45 dòlars al mes per uns 4 GB de dades LTE. Si el vostre pla de telefonia mòbil no inclou una quantitat massiva de dades, el Wi-Fi gratuït és una gran ajuda.

Tot i això, connectar-se a una Wi-Fi pública gratuïta comporta riscos de seguretat i privadesa. Si us connecteu a un punt d'accés públic directament i sense la protecció d'una VPN, us exposareu a tot tipus d'atacs en línia maliciosos com ara robatoris d'identitat, filtracions de dades, supervisió d'activitat en línia, navegació restringida, segrest d'ordinadors i altres tipus de seguretat. amenaces.

Riscos de seguretat del WiFi públicLa gent sol pensar que el Wi-Fi públic ofereix la mateixa protecció en línia que la xarxa domèstica. Això és tot menys real. Pot ser molest haver d’escriure la contrasenya cada vegada que us vulgueu connectar a la xarxa domèstica, però us proporciona protecció contra atacs en línia. No només impedeix que el vostre veí pugui suprimir la vostra connexió a Internet, sinó que també xifra les vostres dades i els protegeix dels ulls indiscrets. A continuació, es detallen alguns dels riscos que podeu tenir quan us connecteu a una xarxa Wi-Fi pública:

- Les xarxes Wi-Fi convidades no tenen cap contrasenya per defecte. Això significa que tot el que hi passa no està xifrat. Qualsevol persona que tingui fins i tot una senzilla eina o script pot veure a quins llocs web heu estat. També poden interceptar i llegir correus electrònics que envieu, accedir a fitxers del vostre ordinador i veure les vostres contrasenyes. Totes les connexions Wi-Fi públiques són iguals, ja sigui a la biblioteca de l’escola o a la cafeteria de la cantonada.

- Fins i tot si no hi ha cap atacant al voltant, continueu posant la vostra privadesa i seguretat en mans de la xarxa pública. És possible que tingueu l’antivirus més recent, però el programari maliciós es pot propagar des d’altres usuaris de la vostra xarxa a l’ordinador sense que ni tan sols ho sabeu. Afortunadament, l'exploració de Wi-Fi s'ha tornat més difícil amb la introducció del xifratge SSL. Aquesta tendència la fan servir gairebé tots els llocs web, especialment els més populars. Quan veieu HTTPS a l’adreça web del lloc web que visiteu, vol dir que el lloc web utilitza un estàndard web segur. Per tant, fins i tot si la gent pot fer un seguiment dels llocs web que visiteu, no pot veure el correu electrònic ni la contrasenya que vau utilitzar per iniciar la sessió. L'ús de SSL és només un dels passos per fer Internet més segur, però no n'hi ha prou. De fet, qualsevol persona pot passar per alt l’SSL mitjançant un mètode únic, que parlarem a continuació.

- Una de les amenaces més freqüents a la seguretat del wifi públic és l’atac de retirada HTTPS presentat per l’expert en seguretat Moxie Marlinspike al Black Hat DC el 2009. L’eina sslstrip segresta el trànsit HTTPS de la vostra xarxa i el redirigeix a la versió HTTP on l'atacant pot recollir la vostra informació sense que ni tan sols ho sàpiga. El risc ve del fet que la majoria de la gent no necessàriament escriu https: // quan visita un lloc web. Per tant, quan visiten el lloc per primera vegada, van a la versió HTTP. El que fan la majoria de llocs web és redirigir l'usuari des del lloc HTTP a la versió HTTPS. El que fa sslstrip és que interromp la redirecció i, en canvi, torna a enviar l’usuari a HTTP. L'atacant pot veure tota la informació a la vista. Utilitzar sslstrip és una mica complicat perquè l’hacker ha d’instal·lar Python i el mòdul python “twisted-web” perquè això funcioni. No obstant això, eines com la Wi-Fi Pineapple han facilitat el robatori d'informació sobre el Wi-Fi públic. Wi-Fi Pineapple és una petita eina enginyosa creada per Hak5 el 2008. L'eina va ser inicialment dissenyada per a provadors de penetració o "pen testers" per exposar les vulnerabilitats d'una xarxa. El dispositiu s’ha popularitzat, no només per als verificadors de plomes, sinó també per als pirates informàtics, ja que ha facilitat el robatori de dades. En només uns quants clics, el pirata informàtic pot pretendre ser una xarxa Wi-Fi pública, encaminant l'usuari a través d'ells en lloc del router legítim. A partir d’aquí, el pirata informàtic pot obligar l’usuari a visitar qualsevol lloc web amb programari maliciós i keyloggers i, en conseqüència, els autors poden robar informació o segrestar l’ordinador i demanar un rescat. Pitjor encara, és senzill d’utilitzar que fins i tot els nens ho puguin fer.

De vegades, els pirates informàtics ni tan sols necessiten coneixements tècnics ni experiència per accedir a la vostra informació. Per exemple, si us connecteu a una xarxa Wi-Fi d’un hotel i oblideu de canviar la configuració d’ús compartit de Windows, és possible que qualsevol persona de la xarxa accedeixi als vostres fitxers compartits, sense necessitat de pirateria. I si els vostres fitxers compartits ni tan sols estan protegits amb contrasenya, facilitareu la visualització dels vostres fitxers compartits per a altres persones.

El 2010, es va llançar una extensió de Firefox anomenada Firesheep per demostrar el risc de segrest de sessió per als usuaris de llocs web que només xifren el procés d'inici de sessió, no les cookies creades durant l'inici de sessió. Fire sheep intercepta les cookies de sessió d’inici de sessió sense xifrar de llocs web com Facebook i Twitter i, a continuació, utilitza la cookie per obtenir la identitat de l’usuari. Les identitats recopilades de les víctimes es mostren a la barra lateral del navegador i tot el que ha de fer l’atacant és fer clic al nom i el pirata informàtic prendrà automàticament la sessió de la víctima.

Altres eines us permeten fer-ho fins i tot en un telèfon Android o en altres dispositius mòbils. Un truc comú és configurar una xarxa falsa, també anomenada honeypot, per atraure els usuaris. Per als usuaris comuns, la xarxa no sembla fora de lloc ni sospitosa perquè s’anomena similar a les xarxes legítimes. Per exemple, podeu trobar Starbucks Wi-Fi o alguna altra xarxa Wi-Fi que tingui el nom de l’establiment o el negoci de la zona. Tanmateix, aquests llocs de mel són propietat de hackers i els supervisen.

Hotel HotspotMai és una bona idea connectar-se a les xarxes Wi-Fi dels hotels perquè són vulnerables als atacs. Aquestes xarxes solen tenir molts usuaris connectats a la xarxa i els pirates informàtics només poden romandre dins de qualsevol de les habitacions mentre recopilen informació de visitants de l'hotel insospitats. A més, la majoria d’hotels no inverteixen realment en seguretat adequada, cosa que significa que la majoria d’hotels estan equipats amb el mateix maquinari.

Un incident concret el 2015 va trobar que 277 hotels de tot el món són vulnerables als atacs. Aquests hotels feien servir el dispositiu InGate d’ANTlabs per configurar xarxes Wi-Fi de convidats. Tot i això, aquest dispositiu va resultar vulnerable als pirates informàtics i els va permetre accedir a la informació dels usuaris, en particular a les dades de la targeta de crèdit que tenia l'hotel.

Afortunadament, ANTlab ha solucionat l'amenaça alliberant un pedaç de seguretat per actualitzar el programari del dispositiu. Tot i això, el pedaç s’ha d’instal·lar manualment i no se sap si l’hotel que heu registrat ha solucionat aquesta vulnerabilitat. Lliçó apresa: no confieu en les xarxes Wi-Fi dels hotels.

Aquest consell és particularment útil per a executius d'empreses que sovint viatgen per a reunions, conferències o altres esdeveniments empresarials. No fa mal ser extremadament prudent. El 2014, una exitosa empresa de seguretat Kaspersky Lab va descobrir que els pirates informàtics utilitzen un programa maliciós anomenat DarkHotel, dirigit a executius empresarials allotjats en hotels d’Àsia. El programari maliciós és programari espia de pesca de pesca que ataca selectivament els líders empresarials que s’allotgen a l’hotel. I DarkHotel ho fa espiant a través de la xarxa Wi-Fi pública de l’hotel. Quan el visitant inicia la sessió a la xarxa Wi-Fi, apareix una pàgina i els demana que descarreguin la versió més recent de Messenger, Flash Player o qualsevol altre programari. A continuació, el programari maliciós s’acosta al programari instal·lat i roba dades sensibles dels executius empresarials.

WiFi Protector for Business NetworkLes xarxes Wi-Fi propietat d'empreses i empreses també són objectius rics per als pirates informàtics. Tot i que la majoria d’empreses inverteixen en seguretat de dades, el Wi-Fi de convidats sovint es deixa obert i sense protecció. Això deixa en risc clients, visitants i empleats. Malauradament, no hi ha tantes solucions que proporcionin un xifratge de xarxa suficient per a la Wi-Fi de convidats.

Com que la xarxa no està xifrada, els usuaris són vulnerables a amenaces, com ara man-in-the-middle atacs, espionatge a Internet, robatori de contrasenyes, infecció de programari maliciós, entre d’altres. Tot i que alguns routers intenten minimitzar els riscos configurant una pàgina de portal, sovint comporta altres problemes.

Alguns routers, com Linksys i Belkin, utilitzen HTTP en lloc d’HTTPS, obrint els seus usuaris a diversos riscos. . Això també vol dir que qualsevol persona que intenti trànsit Wi-Fi pot veure la vostra contrasenya quan s'escriu.

A més, algunes xarxes Wi-Fi convidades encara són culpables d'utilitzar WEP o privadesa equivalent per cable, que està obsoleta i que es pot passar fàcilment. Les versions més recents, WPA i WPA2, ofereixen més protecció que la seva predecessora.

Com mantenir-se segur en Wi-Fi públicNo estem dient que sigui del tot insegur connectar-se a xarxes Wi-Fi públiques o convidats xarxes. Aquestes xarxes Wi-Fi gratuïtes poden ser útils si us heu quedat sense dades mòbils o quan us heu quedat sense necessitat de revisar el correu electrònic o alguna cosa així. Hi ha moltes maneres de millorar la seguretat Wi-Fi pública perquè no us hàgiu de preocupar de filtrar o robar la vostra informació. A continuació en detallem alguns:

1. Comproveu la xarxa a la qual us connecteu.Quan esteu a un hotel o a una cafeteria, pregunteu al personal a quina xarxa us heu de connectar. Per als atacants, és fàcil crear un jaciment com ara "Coffee Shop Wi-Fi" o "Hotel Wi-Fi" per enganyar els visitants perquè es connectin amb aquesta falsa xarxa i us robin les dades.

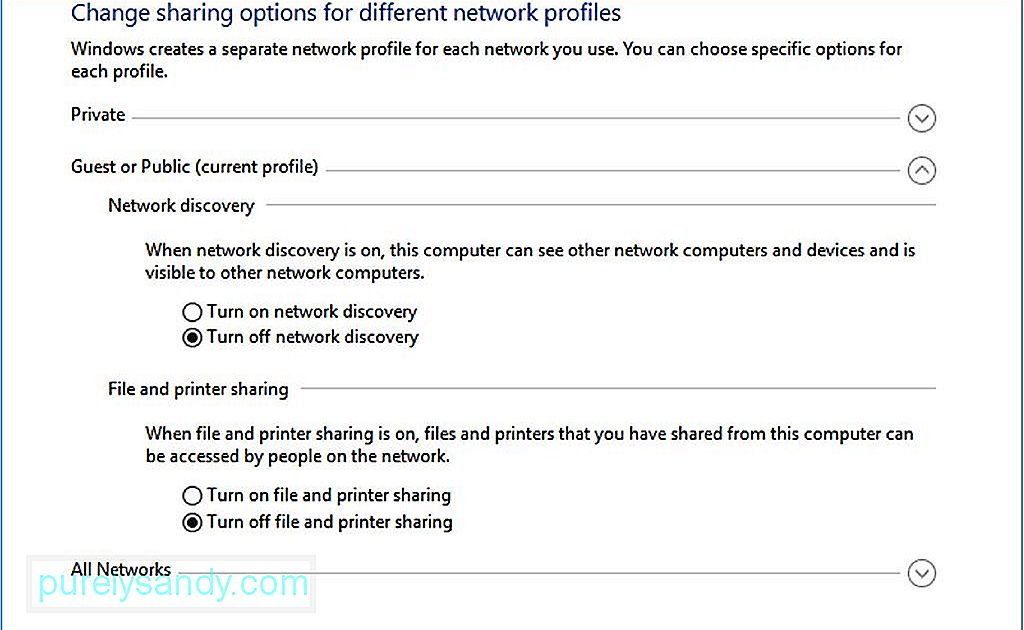

2. Comproveu la configuració per compartir.Els usuaris sovint s’obliden de configurar-ho i esdevenen víctimes inconscients dels pirates informàtics. Per comprovar la configuració de compartició a Windows, aneu a Configuració & gt; Xarxa i Internet & gt; Opcions per compartir. Feu clic a Desactiva el descobriment de la xarxa i Desactiva l’ús compartit de fitxers i impressores per evitar que altres persones accedeixin als fitxers o a l’ordinador.

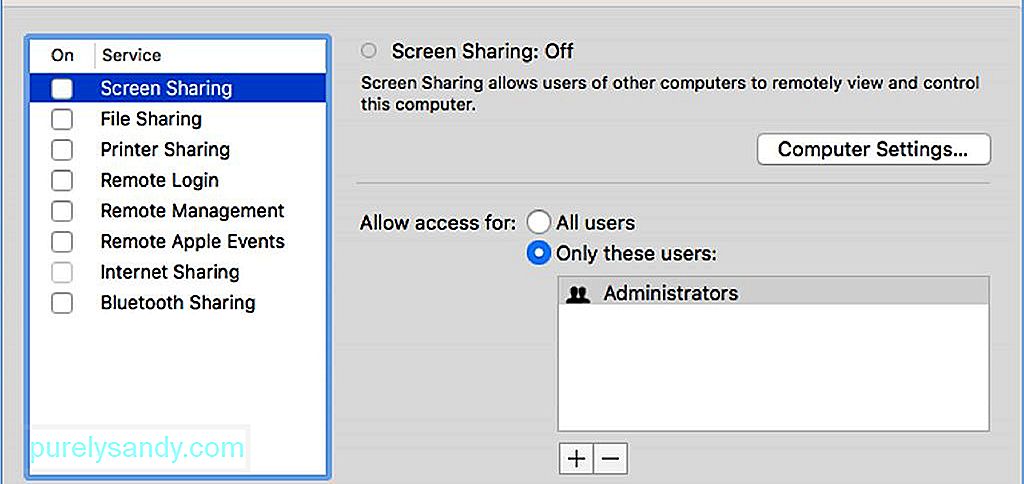

Si utilitzeu Mac, aneu a Preferències del sistema i gt ; Compartir i desmarqueu els elements que no vulgueu compartir a la vostra xarxa.

També heu de mantenir el tallafoc habilitat per obtenir més protecció. Alguns usuaris desactiven aquesta configuració perquè les aplicacions o el programari demanen permisos. Tot i que de vegades pot semblar molest, mantenir el tallafoc encès ajuda a dissuadir els atacants de ficar-se a l’ordinador.

Si feu servir Windows 10, aneu a Configuració & gt; Actualitza & amp; Seguretat & gt; Seguretat de Windows & gt; Tallafoc & amp; protecció de xarxa. A continuació, assegureu-vos que el tallafoc estigui activat per a la xarxa de domini, xarxa privada i xarxa pública.

Per als usuaris de Mac, aneu a Preferències del sistema & gt; Seguretat & amp; Privadesa i, a continuació, feu clic a la pestanya Tallafoc. Feu clic al bloqueig daurat de la part inferior esquerra de la finestra per fer canvis a la configuració del tallafoc.

4. Mantingueu el sistema operatiu i les aplicacions actualitzats.Això és imprescindible, especialment per a navegadors, extensions i connectors com Flash i Java. La majoria dels programes maliciosos enganyen els usuaris perquè actualitzin aquests connectors, de manera que, si el vostre s’actualitza, ja no caureu en la seva estratègia.

5. Utilitzeu HTTPS en lloc d'HTTP.Quan navegueu per un lloc web, assegureu-vos d'anar a la versió HTTPS en lloc de l'HTTP. Si el navegador no us redirigeix automàticament a la versió HTTPS del lloc, hi ha d’haver alguna cosa passant darrere de l’escena, de manera que només cal que escriviu directament HTTPS a la barra d’adreces. Per als llocs web que visiteu amb freqüència, podeu marcar la versió HTTPS del lloc, de manera que no sigueu víctima dels pirates informàtics sslstrip. També podeu instal·lar extensions com HTTPS Everywhere que obligaran navegadors com Safari, Chrome, Opera i Firefox a redirigir a HTTPS i utilitzar el xifratge SSL a totes les pàgines web.

6. Activeu l'autenticació de dos factors.La majoria de llocs web com Gmail, Facebook i els llocs de banca en línia ara estan equipats amb funcions d'autenticació de dos factors. Envia un codi, un número o una frase sensibles al temps que heu d’escriure per continuar amb el vostre inici de sessió. El codi s’envia per correu electrònic, missatges de text o mitjançant una aplicació mòbil. Així, quan algú inicia la sessió al vostre compte des d’una ubicació o dispositiu que no heu utilitzat abans, el lloc web us avisarà de l’inici de sessió i haureu de confirmar-lo mitjançant el codi que us ha estat enviat.

7. No visiteu llocs web sensibles a una xarxa Wi-Fi pública.Si és possible, no feu les vostres activitats de compra o banca en línia mitjançant una xarxa Wi-Fi pública per evitar problemes de seguretat. Si heu d’accedir a Paypal o heu de pagar factures mitjançant el vostre compte bancari en línia, feu-ho en una xarxa privada. Mai es pot estar realment segur quan es tracta de Wi-Fi gratuïta, de manera que, quan hàgiu acabat de navegar, desconnecteu-vos de la xarxa Wi-Fi o apagueu el dispositiu. Com més temps el dispositiu estigui connectat a la xarxa, més possibilitats té l'atacant de trobar vulnerabilitats.

8. Invertiu a la millor VPN per a WiFi pública.Per millorar la seguretat en línia, és essencial invertir en un bon client VPN com Outbyte VPN. Hi ha moltes VPN per aquí, però la millor VPN per a WiFi pública ha de ser segura i no guarda un registre de les seves activitats.

Com millorar la seguretat de WiFi pública amb VPNUna xarxa privada virtual o VPN us permet connectar-vos a un servidor segur a través d'Internet. Tota la vostra connexió passa per aquest servidor, i tot està encriptat per evitar que pugueu escorcollar. Fins i tot si us connecteu a una xarxa Wi-Fi pública, tot el que veuran els pirates informàtics és un munt de caràcters aleatoris que no podran desxifrar. Intentar evitar la VPN és pràcticament impossible.

Quan utilitzeu una VPN, l’ordinador crea un túnel digital a través del qual s’envien les vostres dades. Aquestes dades que envieu per Internet s’anomenen paquets i cada paquet inclou una part de les vostres dades. Cada paquet també conté el protocol que utilitzeu i la vostra adreça IP. Per tant, quan us connecteu a Internet mitjançant VPN, aquests paquets s’envien dins d’un altre paquet. El paquet exterior proporciona seguretat per a les vostres dades i protegeix la vostra informació dels pirates informàtics maliciosos.

A part d'això, el xifratge de la VPN afegeix una altra capa de protecció a les vostres dades. El nivell de xifratge està determinat pel protocol de seguretat emprat pel client VPN. Utilitzar la millor VPN per a WiFi pública és important per assegurar-vos que la vostra VPN utilitzi el xifratge més segur per a la vostra connexió a Internet. Aquests són alguns dels protocols d'encriptació més utilitzats que solen utilitzar els proveïdors de VPN.

- PPTP o protocol de túnel punt a punt . Aquest protocol és compatible amb la majoria de les empreses VPN, però ha quedat obsolet i ja no és segur al llarg dels anys. No xifra la vostra connexió, sinó que crea un túnel GRE o Generic Encapsulation Encapsulation entre el client i el servidor. El túnel GRE encapsula la vostra connexió, protegint les vostres dades dels ulls indiscrets. Tot i això, el procés d’encapsulació sol resultar en un rendiment baix i una velocitat lenta, sobretot si no hi ha prou amplada de banda disponible.

- L2TP / IPSec o Protocol de túnel de capa 2 . L2TP és una actualització de PPTP, amb la protecció afegida IPSec per al xifratge. Ofereix un alt nivell de seguretat i és compatible amb la majoria de proveïdors de VPN.

- SSTP o protocol de túnel de sòcol segur . Es tracta d’un protocol nou que utilitza SSLv3 / TLS per al xifratge. Això vol dir que SSTP pot passar per la majoria de tallafocs i servidors proxy mitjançant el port TCP 443 o HTTPS.

- OpenVPN . Aquest és un dels clients VPN més recents i segurs amb el suport de proveïdors VPN significatius. La comunitat open-img la manté i utilitza OpenSSL per xifrar. OpenVPN utilitza protocols UDP i TCP per a la velocitat i el rendiment.

A part d’actuar com a protector de WiFi, la VPN també té molts avantatges que alguns usuaris no coneixen. . A continuació en detallem alguns:

- Omet les restriccions de contingut . En tunelitzar la vostra connexió a través de servidors segurs, VPN us permet desbloquejar contingut restringit. Per exemple, podreu accedir als llocs web bloquejats, incloses les xarxes socials i els llocs de transmissió de vídeo, fins i tot quan estigueu connectat a una xarxa Wi-Fi convidada. També podeu accedir a contingut restringit geogràficament mitjançant VPN. Per tant, si voleu veure Netflix EUA des d’altres parts del món, tot el que heu de fer és connectar-vos a través de VPN i la vostra adreça IP quedarà emmascarada per demostrar que esteu ubicat a la mateixa zona. Aleshores podreu veure contingut limitat a aquesta àrea, en aquest cas, als EUA.

- Navegació anònima . Sempre que us connecteu a Internet, sempre deixeu un rastre digital que us pugui rastrejar. Per exemple, quan visiteu un lloc web, la vostra adreça IP i altra informació es registren al lloc web que visiteu. Quan utilitzeu VPN, la vostra identitat queda emmascarada perquè la vostra informació està xifrada. Fins i tot el vostre proveïdor d’Internet no us podrà espiar.

- Connexió ràpida a Internet . La majoria dels proveïdors d'accés a Internet limiten la connexió a Internet quan detecten que utilitzeu massa dades. Els jocs en línia i la transmissió de vídeo són els principals responsables de la limitació d’Internet i, de vegades, fins i tot del bloqueig. La VPN amaga les vostres activitats en línia de manera que els ISP no us podran controlar, evitant així la limitació de la vostra connexió a Internet.

Tot i això, tingueu en compte que el grau de protecció i rendiment de la vostra VPN depèn del protocol que s’utilitzi, de la ubicació del servidor i de la quantitat de trànsit que travessa el servidor. Moltes empreses ofereixen VPN gratuïtes, però fan la vostra investigació perquè al final només podreu decebre’s. A part dels afegits, les aplicacions VPN gratuïtes estan subjectes a un ample de banda limitat i límits de dades. Per obtenir una connexió 100% segura i fiable, és millor invertir en un servei VPN de pagament, per a la vostra seguretat i tranquil·litat.

Vídeo de YouTube: Com protegir les vostres dades en línia mentre utilitzeu les xarxes Wi-Fi públiques i de convidats

09, 2025