Tot el que heu de saber quan Mac està infectat amb un nou programari maliciós Silver Sparrow (09.15.25)

Si creieu que el vostre Mac està protegit contra programari maliciós, torneu-ho a pensar. Els autors de programari maliciós s’han convertit en experts en l’explotació de vulnerabilitats de diverses plataformes, inclosa la macOS. Això és evident en les infeccions de malware anteriors dirigides a Mac, inclòs el malware Shlayer i el malware Top Results.

Què és el malware Silver Sparrow de macOS?Recentment, els investigadors de seguretat de Red Canary, Malwarebytes i VMware Carbon Black tenen va descobrir un nou malware de macOS que infectava més de 40.000 Mac a tot el món. Aquesta nova amenaça es diu Silver Sparrow. Segons Malwarebytes, el malware s'ha estès a 153 països, amb els Estats Units, el Regne Unit, el Canadà, França i Alemanya amb les concentracions més altes. No està clar quants d'aquests 40.000 són Mac M1 i no sabem exactament l'aspecte de la distribució.

Els investigadors han assenyalat que, tot i que Silver Sparrow representa una amenaça raonablement greu per al dispositiu infectat, no presenta cap comportament maliciós que sovint s'espera d'un adware macOS comú. Això fa que el programari maliciós sigui més desconcertant perquè els experts en seguretat no tenen ni idea de què està dissenyat el programari maliciós.

No obstant això, els investigadors van notar que el programari maliciós estava preparat per proporcionar una càrrega útil maliciosa en qualsevol moment. Després de la investigació, la varietat de programari maliciós de MacOS de Silver Sparrow mai ha produït una càrrega útil malintencionada en els dispositius infectats, però van advertir als usuaris de Mac afectats que encara comporta riscos importants malgrat el seu comportament latent.

Tot i que els investigadors no han observat que el Silver Sparrow produeixi càrregues útils malicioses, la seva compatibilitat amb xips M1, l'abast mundial, la taxa d'infecció elevada i la maduresa operativa fan del Silver Sparrow una amenaça raonablement seriosa. Els experts en seguretat també van descobrir que el programari maliciós de Mac és compatible amb els processadors Intel i Apple Silicon.

Aquí teniu una cronologia aproximada de l’evolució del programari maliciós Silver Sparrow:

- Agost 18 de 2020: domini de devolució de trucada de la versió 1 de malware (versió no M1) api.mobiletraits [.] Com creada

- 31 d'agost de 2020: versió 1 de malware (versió que no és M1) enviada a VirusTotal

- 2 de setembre de 2020: es va veure el fitxer version.json durant l'execució de la versió 2 de programari maliciós enviat a VirusTotal

- 5 de desembre de 2020: es va crear el domini de devolució de trucada de la versió 2 del malware (versió M1) api.specialattributes [.] com creat

- 22 de gener de 2021: fitxer PKG versió 2 (que conté un binari M1) enviat a VirusTotal

- 26 de gener de 2021: Red Canary detecta la versió 1 de malware de Silver Sparrow

- 9 de febrer de 2021: Red Canary detecta la versió 2 de malware de Silver Sparrow (versió M1)

La firma de seguretat Red Canary va descobrir el nou programari maliciós dirigit a Mac equipats amb els nous processadors M1. El programari maliciós s’anomena Silver Sparrow i utilitza l’API Javascript de l’instal·lador de macOS per executar ordres. Això és el que heu de saber.

Ningú ho sap amb seguretat. Un cop al Mac, Silver Sparrow es connecta al servidor un cop per hora. Als investigadors de seguretat els preocupa que es pugui preparar per a un atac important.

La companyia de seguretat Red Canary creu que, tot i que Silver Sparrow encara té una càrrega útil malintencionada, podria representar una amenaça bastant greu.

El malware ha esdevingut notable perquè funciona amb el xip M1 d'Apple. Això no indica necessàriament que els delinqüents estiguin específicament orientats a Mac M1, sinó que suggereix que tant els Mac M1 com els Mac Intel poden estar infectats.

El que se sap és que els equips infectats contacten amb un servidor una vegada per hora , de manera que pot ser una forma de preparació per a un atac important.

El malware utilitza l'API Javascript de Mac OS Installer per executar ordres.

La companyia de seguretat fins ara no ha pogut determinar com les ordres condueixen a qualsevol cosa més enllà i, per tant, encara es desconeix fins a quin punt representa el Silver Sparrow una amenaça. No obstant això, l'empresa de seguretat creu que el programari maliciós és greu.

Per part d'Apple, l'empresa ha revocat el certificat utilitzat per signar el paquet associat al programari maliciós Silver Sparrow.

Tot i el servei notarial d’Apple, els desenvolupadors de programari maliciós de macOS s’han orientat amb èxit als productes Apple, inclosos els que utilitzen el darrer xip ARM, com ara MacBook Pro, MacBook Air i Mac Mini.

Apple afirma tenir una “indústria- principal "mecanisme de protecció d'usuaris al seu lloc, però l'amenaça de programari maliciós continua ressorgint.

De fet, sembla que els actors de l'amenaça ja estan per davant del joc, dirigint-se als xips M1 des dels seus inicis. Això malgrat que molts desenvolupadors legítims no han portat les seves aplicacions a la nova plataforma.

Silver Sparrow MacOS envia binaris per a Intel i ARM, utilitza AWS i Akamai CDN

Els investigadors van explicar Silver Operacions de Sparrow a la publicació del bloc "Retallar les ales de Silver Sparrow: sortir de malware de macOS abans que surti".

El nou malware existeix en dos fitxers binaris, format d'objecte Mach dirigit als processadors Intel x86_64 i Mach-O binari dissenyat per a Macs M1.

El programari maliciós de macOS s’instal·la a través dels paquets d’instal·lació d’Apple anomenats “update.pkg” o “updater.pkg”.

Els arxius inclouen codi JavaScript que s’executa abans que s’executi el script d’instal·lació, cosa que demana a l’usuari que permeti un programa "determina si es pot instal·lar el programari".

Si l'usuari accepta, el codi JavaScript instal·la un script anomenat verx.sh. Abandonar el procés d'instal·lació en aquest moment és inútil perquè el sistema ja està infectat, segons Malwarebytes.

Un cop instal·lat, l'script posa en contacte un servidor d'ordres i control cada hora, comprovant si hi ha ordres o binaris per executar.

El centre de comandament i control s'executa a la infraestructura de xarxes de lliurament de contingut (CDN) d'Amazon Web Services (AWS) i d'Akamai. Els investigadors van dir que l'ús d'infraestructures en el núvol fa que sigui més difícil bloquejar el virus.

Sorprenentment, els investigadors no van detectar el desplegament de la càrrega útil final, cosa que va convertir en misteri l'objectiu final del malware.

Van observar que potser el programari maliciós esperava que es complissin certes condicions. De la mateixa manera, podria detectar que els investigadors de seguretat els supervisaven, evitant així el desplegament de la càrrega útil malintencionada.

Quan s'executen, els binaris Intel x86_64 imprimeixen "Hello World" mentre que els binaris Mach-O mostren "Ho heu fet ! ”

Els investigadors els van anomenar" binaris de l'espectador "perquè no presentaven cap comportament maliciós. A més, el programari maliciós de macOS té un mecanisme per suprimir-se, cosa que afegeix les seves funcions de furtivitat.

Tot i això, van assenyalar que la funció d’autoeliminació no es va utilitzar mai en cap dels dispositius infectats. El programari maliciós també cerca l'URL img des d'on s'ha descarregat després de la instal·lació. Van argumentar que els desenvolupadors de programari maliciós volien fer un seguiment de quin canal de distribució era el més eficaç.

Els investigadors no van poder esbrinar com es va lliurar el programari maliciós, però els possibles canals de distribució inclouen actualitzacions flash falses, programari pirata, anuncis maliciosos o aplicacions legítimes.

Els ciberdelinqüents defineixen les regles dels seus atacs. depèn de nosaltres defensar-nos de les seves tàctiques, fins i tot quan aquestes tàctiques no estan completament clares. Aquesta és la situació de Silver Sparrow, el malware recentment identificat dirigit a macOS. Actualment, no sembla que faci massa coses, però pot proporcionar informació sobre tàctiques que hauríem de defensar.

Especificacions tècniques del programari maliciós Silver Sparrow

Segons la investigació dels investigadors, hi ha dues versions del programari maliciós Silver Sparrow, anomenades "versió 1" i "versió 2".

Versió 1 de programari maliciós

- Nom del fitxer: updater.pkg (paquet d’instal·lació per a v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Versió 2 de programari maliciós

- Nom del fitxer: actualització .pkg (paquet d’instal·lació per a v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

A part del canvi en els URL de baixada i els comentaris de script, les dues versions de malware només tenien una diferència important. La primera versió va incloure un binari Mach-O compilat per a arquitectures Intel x86_64, mentre que la segona versió va incloure un binari Mach-O compilat per a arquitectures Intel x86_64 i M1 ARM64. Això és important perquè l'arquitectura M1 ARM64 és nova i hi ha hagut poques amenaces descobertes per a la nova plataforma.

Els binaris compilats de Mach-O no semblen fer res, de manera que se'ls anomena "espectador" binaris ".

Com es distribueix el pardal de plata?Basant-se en informes, moltes amenaces de macOS es distribueixen a través d’anuncis maliciosos com a instal·ladors autònoms individuals en format PKG o DMG, que es fan passar per una aplicació legítima, com ara Adobe Flash Player, o com a actualitzacions. En aquest cas, però, els atacants van distribuir el programari maliciós en dos paquets diferents: l’actualitzador.pkg i l’actualització.pkg. Ambdues versions utilitzen les mateixes tècniques per executar-se, diferint només en la compilació del binari espectador.

Una cosa única de Silver Sparrow és que els seus paquets d’instal·lació aprofiten l’API JavaScript de MacOS Installer per executar ordres sospitoses. Tot i que alguns programes legítims també ho fan, aquesta és la primera vegada que ho fa el programari maliciós. Es tracta d’una desviació del comportament que normalment observem en els instal·ladors de macOS maliciosos, que generalment utilitzen scripts de preinstal·lació o postinstal·lació per executar ordres. En casos de preinstal·lació i postinstal·lació, la instal·lació genera un patró de telemetria concret que té el següent aspecte:

- Procés pare: package_script_service

- Procés: bash, zsh, sh, Python, o un altre intèrpret

- Línia d’ordres: conté preinstal·lació o postinstal·lació

Aquest patró de telemetria no és un indicador d’alta fidelitat de malícia per si sol, ja que fins i tot un programari legítim utilitza els scripts, però identifica de manera fiable els instal·ladors que fan servir scripts de preinstal·lació i postinstal·lació en general. Silver Sparrow difereix del que esperem veure dels instal·ladors de macOS maliciosos en incloure ordres JavaScript al fitxer XML de definició de distribució del fitxer de paquet. Això produeix un patró de telemetria diferent:

- Procés principal: instal·lador

- Procés: bash

Com passa amb els scripts de preinstal·lació i postinstal·lació, aquest patró de telemetria no és suficient per identificar el comportament maliciós per si sol. Els scripts de preinstal·lació i postinstal·lació inclouen arguments de línia de comandes que ofereixen pistes sobre el que s’està executant. Per contra, les ordres JavaScript malintencionades s’executen mitjançant el procés legítim de l’instal·lador de macOS i ofereixen molt poca visibilitat del contingut del paquet d’instal·lació o de com aquest paquet utilitza les ordres JavaScript.

Sabem que el programari maliciós es va instal·lar mitjançant els paquets d’instal·lació d’Apple (fitxers .pkg) anomenats update.pkg o updater.pkg. Tanmateix, no sabem com es van lliurar aquests fitxers a l'usuari.

Aquests fitxers .pkg incloïen codi JavaScript, de manera que el codi s'executaria al principi, abans que la instal·lació comencés realment. . A continuació, se li demanarà a l'usuari si vol permetre que s'executi un programa "per determinar si es pot instal·lar el programari".

L'instal·lador de Silver Sparrow li diu a l'usuari:

"Aquest paquet executarà un programa per determinar si es pot instal·lar el programari".

Això vol dir que, si feu clic a Continua, però pensi-ho millor i surti de l'instal·lador, seria massa tard. Ja estareu infectat.

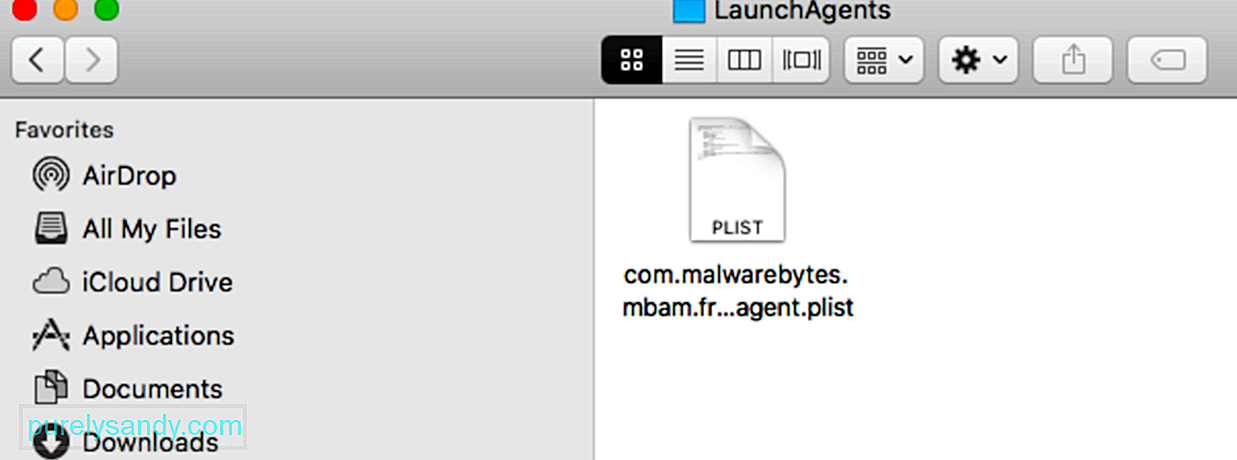

Un altre indici d'activitat malintencionada va ser el procés PlistBuddy que crea un LaunchAgent al vostre Mac.

LaunchAgents proporciona una manera d'instruir launchd, el sistema d'inicialització de macOS, per executar tasques periòdicament o automàticament. Poden ser escrits per qualsevol usuari al punt final, però normalment també s'executaran com l'usuari que els escrigui.

Hi ha diverses maneres de crear llistes de propietats (plists) a macOS i, de vegades, els pirates informàtics utilitzen mètodes diferents per assolir les seves necessitats. Una d’aquestes maneres és mitjançant PlistBuddy, una eina integrada que us permet crear diverses llistes de propietats en un punt final, inclòs LaunchAgents. De vegades, els pirates informàtics recorren a PlistBuddy per establir la persistència, i fer-ho permet als defensors inspeccionar fàcilment el contingut d’un LaunchAgent mitjançant EDR perquè totes les propietats del fitxer es mostren a la línia d’ordres abans d’escriure.

A Silver Sparrow's cas, aquestes són les ordres que escriuen el contingut del plist:

- PlistBuddy -c "Add: Label string init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Afegeix: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval integer 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments array” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Afegeix: ProgramArguments: 0 string '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments: 1 string -c" ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML s’assemblarà al següent:

Etiqueta

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[timestamp] [dades del plist descarregat]

Silver Sparrow també inclou una comprovació de fitxers que provoca l’eliminació de tots els mecanismes i scripts de persistència comprovant la presència de ~ / Library /._ insu al disc. Si el fitxer és present, Silver Sparrow elimina tots els components del punt final. Els hashs reportats des de Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indiquen que el fitxer ._insu estava buit.

if [-f ~ / Library /._ insu]

then

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Al final de la instal·lació, Silver Sparrow executa dues ordres de descobriment per construir dades per a una sol·licitud POST HTTP de curl que indica que s'ha produït la instal·lació. Un recupera l’UUID del sistema per a la presentació d’informes i el segon troba l’URL que s’utilitza per descarregar el fitxer de paquet original.

En executar una consulta sqlite3, el programari maliciós troba l’URL original des d’on s’ha descarregat el PKG, donant als ciberdelinqüents un idea de canals de distribució amb èxit. Normalment veiem aquest tipus d’activitat amb adware maliciós a macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent on LSQuarantineDataURLString > Com eliminar el programari maliciós Silver Sparrow del Mac

Apple va prendre ràpidament mesures per anul·lar els certificats de desenvolupador que permetien instal·lar el programari maliciós Silver Sparrow. Per tant, ja no haurien de ser possibles instal·lacions addicionals.

Els clients d'Apple solen estar protegits contra el programari maliciós, ja que s'ha de notaritzar tots els programes descarregats fora de Mac App Store. En aquest cas, sembla que els creadors de programari maliciós van poder obtenir un certificat que es va utilitzar per signar el paquet.

Sense aquest certificat, el programari maliciós ja no pot infectar més equips.

Una altra manera de detectar Silver Sparrow és cercant la presència d'indicadors per confirmar si es tracta d'una infecció de Silver Sparrow o alguna cosa més:

- Cerqueu un procés que sembla que s'està executant PlistBuddy juntament amb una línia d'ordres que conté el següent: LaunchAgents i RunAtLoad i true. Aquesta anàlisi ajuda a trobar diverses famílies de programari maliciós de macOS que estableixen la persistència de LaunchAgent.

- Cerqueu un procés que sembla que s’executa en sqlite3 juntament amb una línia d’ordres que conté: LSQuarantine. Aquesta anàlisi ajuda a trobar diverses famílies de programari maliciós de macOS manipulant o cercant metadades de fitxers descarregats.

- Cerqueu un procés que sembla que s’executa curl juntament amb una línia d’ordres que conté: s3.amazonaws.com Aquesta anàlisi ajuda a trobar diverses famílies de programari maliciós de macOS que fan servir compartiments S3 per a la distribució.

La presència d’aquests fitxers també indica que el dispositiu s’ha vist compromès amb la versió 1 o la versió 2 del programari maliciós Silver Sparrow :

- ~ / Library /._ insu (fitxer buit que s'utilitza per indicar que el programari maliciós s'elimina)

- /tmp/agent.sh (script de shell executat per a la devolució de trucada d'instal·lació)

- /tmp/version.json (fitxer descarregat de S3 per determinar el flux d'execució)

- /tmp/version.plist (version.json convertit en una llista de propietats)

Per a la versió 1 de programari maliciós:

- Nom del fitxer: updater.pkg (paquet d’instal·lació per a v1) o Updater (paquet binari Mach-O Intel al paquet v1)

- MD5: 30c9bc7d40454e501c358f77449071aa o c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.] com (contenidor S3 contenint version.json per a v1)

- ~ / Library / Application Support / agent_updater / agent.sh (script v1 que s'executa cada hora)

- / tmp / agent (fitxer que conté la càrrega útil v1 final si es distribueix)

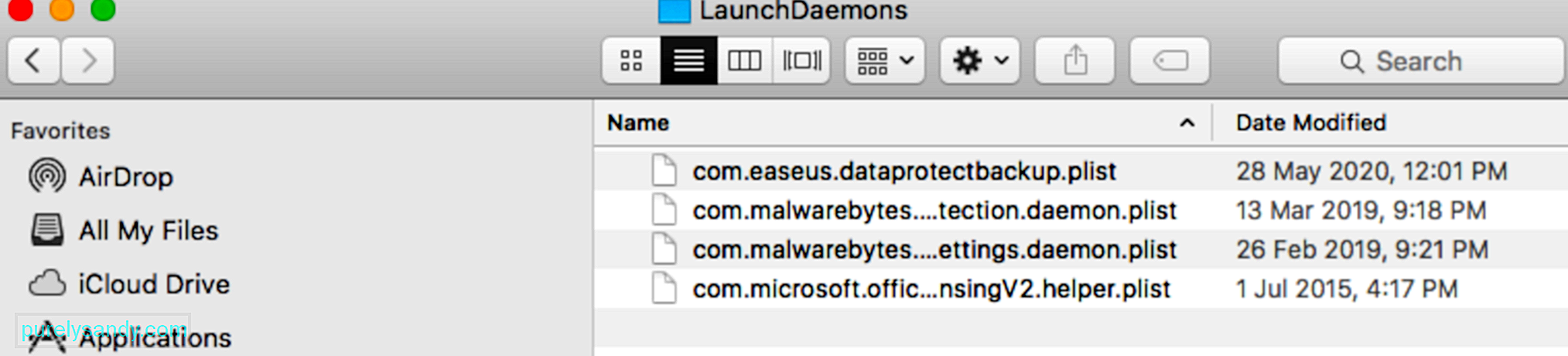

- ~ / Library / Launchagents / agent.plist (mecanisme de persistència v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mecanisme de persistència)

- Identificador de desenvolupador Saotia Seay (5834W6MYX3): signatura binària v1 bystander revocada per Apple

Per a la versió 2 de programari maliciós:

- Nom del fitxer: update.pkg (paquet d’instal·lació per a v2) o tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & amp; M1 binari a v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 o b370191228fef826 li>

- s3.amazonaws [.] com (bucket S3 version version.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (script v2 que s'executa cada hora)

- / tmp / verx (fitxer que conté la càrrega útil v2 final si es distribueix)

- ~ / Library / Launchagents / verx.plist (mecanisme de persistència v2)

- ~ / Library / Launchagents / init_verx.plist (mecanisme de persistència v2)

- Identificador de desenvolupador Julie Willey (MSZ3ZH74RK) - Signatura binària v2 bystander revocada per Apple

Per suprimir el programari maliciós Silver Sparrow, aquests són els passos que podeu fer:

1. Analitzeu amb un programari antimalware.La millor defensa contra el programari maliciós de l’ordinador sempre serà un programari antimalware fiable, com ara Outbyte AVarmor. La raó és simple: un programari antimalware analitza tot l’ordinador, localitza i elimina qualsevol programa sospitós, per molt amagats que estiguin. L'eliminació manual de programari maliciós pot funcionar, però sempre hi ha la possibilitat que us perdeu alguna cosa. Un bon programa antimalware no ho fa.

2. Suprimiu els programes, fitxers i carpetes de Silver Sparrow.

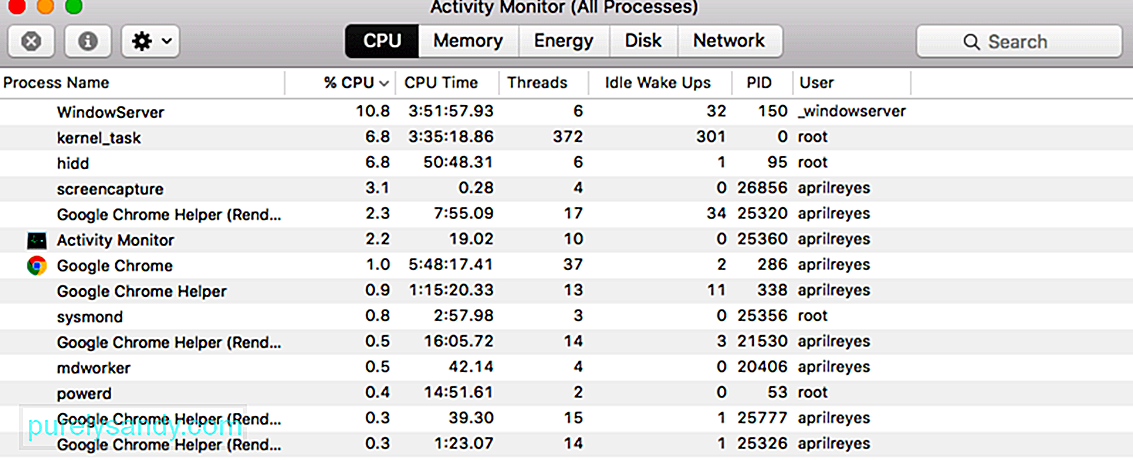

Per suprimir el programari maliciós Silver Sparrow del vostre Mac, aneu primer a Activity Monitor i elimineu els processos sospitosos. En cas contrari, rebreu missatges d'error quan proveu de suprimir-lo. Per accedir al Monitor d'activitats, seguiu els passos següents:

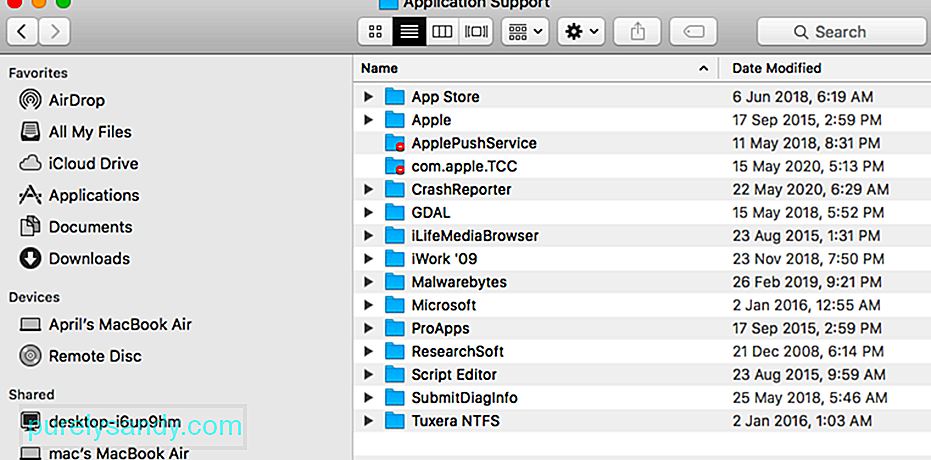

Després d'haver suprimit els programes sospitosos, també haureu de suprimir el programari relacionat amb el malware. fitxers i carpetes. Els passos a seguir són els següents:

Després d’eliminar manualment el programari maliciós dels discs durs de l’ordinador, també haureu de desinstal·lar qualsevol extensió del navegador Top Results. Aneu a Configuració & gt; Extensions del navegador que utilitzeu i suprimiu qualsevol extensió que no conegueu. Com a alternativa, podeu restablir el navegador a la configuració predeterminada, ja que també eliminarà qualsevol extensió.

ResumEl programari maliciós Silver Sparrow continua sent misteriós perquè no descarrega càrregues útils addicionals fins i tot després de molt de temps. Això vol dir que no tenim una idea de què va ser dissenyat per fer el programari maliciós, deixant els usuaris de Mac i els experts en seguretat desconcertats sobre el que es vol fer. Tot i la manca d’activitats malicioses, la presència del malware suposa una amenaça per als dispositius infectats. Per tant, s'hauria d'eliminar immediatament i se n'haurien de suprimir totes les traces.

Vídeo de YouTube: Tot el que heu de saber quan Mac està infectat amb un nou programari maliciós Silver Sparrow

09, 2025